21/02/2020

A empresa de segurança Eclypsium publicou um alerta sobre problemas de segurança em componentes de notebooks e computadores, como webcams, touchpads e placas de rede. De acordo com a análise dos especialistas, esses periféricos muitas vezes não possuem funções para autenticar o software de controle dos chips, permitindo que hackers alterem seu funcionamento.

Uma das falhas encontradas está em um modelo de webcam presente em notebooks Spectre da HP. Qualquer programa no computador é capaz de alterar o software de controle da câmera e, como a câmera é um dispositivo USB, ela poderia ser transformada em um “teclado’ USB programado para executar comandos automaticamente. Esses comandos poderiam instalar outros programas ou roubar informações do sistema.

O que difere esse tipo de ataque de um vírus normal é que a programação estaria armazenada na própria câmera. Reinstalar o sistema ou trocar o dispositivo de armazenamento não removeriam o código malicioso.

A HP publicou uma atualização na terça-feira (18) que deve ser aplicada por donos de notebooks Spectre de 13 polegadas da linha ap0XXX. O download está disponível no site de segurança da HP.

O mesmo problema foi encontrado em um touchpad instalado em notebooks ThinkPad X1 Carbon da Lenovo. A fabricante explicou que, na geração atual do produto, o fornecedor da peça não disponibiliza um meio de eliminar a falha.

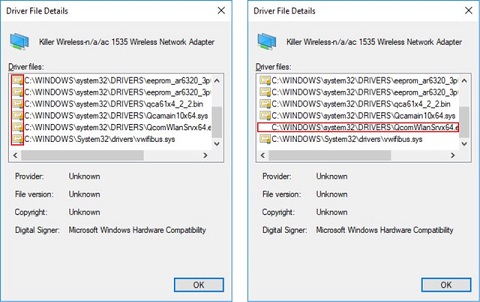

O erro também foi encontrado em placas de rede sem fio da marca Killer (Rivet Networks com chip Qualcomm). A Qualcomm explicou que a responsabilidade pela verificação dos códigos cabe ao sistema operacional, que chegou a detectar um problema, mas não impediu o uso da placa. A Microsoft, no entanto, disse que essa verificação cabe ao fabricante do dispositivo.

Nos três casos – a webcam, o touchpad e a placa de rede sem fio –, a Eclypsium apenas verificou a possibilidade de explorar a brecha não desenvolveu um ataque completo. Mas a empresa demonstrou um ataque real contra outra placa de rede usada em servidores, instalando um software capaz de monitorar os dados que passavam pelo equipamento. O objetivo foi acessar os protocolos de controle, que normalmente ficam fora do alcance do sistema operacional.

Software ‘embarcado’

iversos componentes e periféricos possuem um pequeno software embarcado (ou “embutido”) chamado de “firmware”. Ele é responsável por controlar funções básicas do hardware, mas, em alguns dispositivos – como impressoras, consoles de videogame e modems –, as funções do firmware permeiam todo o funcionamento do equipamento.

Na opinião da Eclypsium, o firmware deve ser protegido e autenticado por assinatura digital. Se um hacker tentar gravar um firmware não autorizado, essa operação deve ser bloqueada para garantir a integridade do equipamento. Essa proteção já existe em muitos periféricos, mas, como a pesquisa mostrou, não é universal.

A recorrência dessas falhas preocupa. Em 2015, a fabricante de antivírus Kaspersky Lab divulgou a existência do vírus Equation, capaz de ser instalado diretamente no firmware de discos rígidos. A contaminação do firmware isolava a área de armazenamento do vírus, impedindo que os arquivos fossem removidos com a formatação.

O vírus foi usado contra poucos alvos para fins de espionagem, mas deveria ter sido um alerta para a necessidade de melhorias na segurança do firmware.

Ataques são complexos, mas existem

m 2017, o Google criou um chip de segurança chamado Titan para ser usado em seus servidores. O chip é instalado na placa-mãe e verifica todos os firmwares carregados antes de permitir que o sistema operacional seja iniciado. Mas, mesmo em computadores comuns – que não possuem chips como o Titan – há alguns desafios para a exploração dessas falhas.

Como o firmware é programado para um chip específico, qualquer diferença no hardware pode anular o ataque.

Outra limitação é o espaço de memória. O firmware costuma ser pequeno e pode não haver espaço disponível para armazenar um programa malicioso complexo sem prejudicar o funcionamento do componente.

Por essas razões, ataques contra firmware são uma preocupação maior para grandes empresas e outros alvos valiosos, que são vítimas de ataques personalizados e de alta sofisticação. O problema também é mais grave em roteadores, câmeras IP e dispositivos da Internet das Coisas, que tem um firmware mais amplo e usam arquiteturas mais parecidas. Em 2018, o vírus VPNFilter atingiu roteadores de diversas marcas.

O único ataque em massa contra firmwares de componentes de computadores foi realizado pelo vírus Chernobyl, de 1998. Algumas placas-mãe dos computadores da época não possuíam proteção contra a modificação do firmware, permitindo que o vírus apagasse a programação do chip e deixasse a placa inoperante.

O vírus não destruía os computadores imediatamente, já que isso acabaria inibindo a propagação da praga digital. Em vez disso, ele era ativado apenas no dia 26 de abril, a mesma data do acidente da usina nuclear de Chernobyl – daí o nome do vírus.

Depois do ataque, diversas placas-mãe passaram a verificar a integridade do firmware da BIOS. Alguns modelos hoje também possuem dois chips para que a placa possa ser facilmente reparada caso um deles seja danificado.

Dúvidas sobre segurança, hackers e vírus? Envie para g1seguranca@globomail.com

Fonte: G1